警惕: 超 760 款安卓恶意软件爆发, 可“隔空”盗刷信用卡

IT之家10月31日消息,科技媒体bleepingcomputer昨日(10月30日)发布博文,报道称名为“NFC中继”的新型恶意软件正肆虐网络,已发现超760款恶意安卓应用,利用近场通信(NFC)技术,实现“隔空”盗刷信用卡。

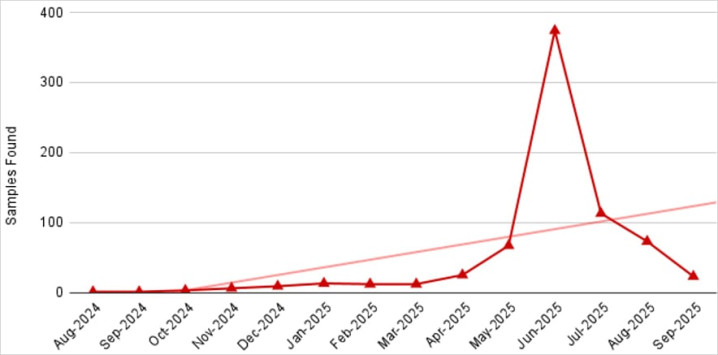

安全公司Zimperium报告称在过去数月时间里,已累计发现了超过760款恶意安卓应用,利用“NFC中继”(NFCrelay)的攻击手段,专门窃取用户的非接触式支付卡信息。

IT之家注:这是一种利用近场通信(NFC)技术的恶意程序。它能截获用户手机与支付终端之间的信号,并将其“中继”或转发给远程攻击者,由攻击者在别处完成欺诈性支付,实现“隔空盗刷”。

与使用界面覆盖层(仿造银行应用程序的界面,使用假的界面覆盖原先的银行界面,从而窃取用户凭证和支付卡的信息)窃取银行凭证的传统木马不同,NFC中继恶意软件滥用了安卓系统的一项合法功能主机卡模拟(HostCardEmulation,HCE)。

该功能支持手机模拟成一张支付卡。攻击时,恶意软件会拦截POS支付终端发出的交易请求(APDU指令),并将其转发给攻击者的远程服务器。服务器随即生成伪造的响应指令传回,欺骗POS终端完成支付,整个过程无需用户出示实体银行卡。

该攻击技术于2023年首次在波兰被发现,随后迅速蔓延至捷克共和国及俄罗斯等地,并演化出多种变体。其中包括直接窃取卡片数据并发送至Telegram的“数据收割机”,以及能实时操纵HCE响应以授权虚假交易的“幽灵支付”攻击。

安全公司Zimperium指出,最初的零星样本现已扩展至大规模攻击活动,其影响范围正从俄罗斯、波兰等国进一步扩大。

为诱骗用户安装,这些恶意软件通常会伪装成GooglePay或知名银行的应用,例如桑坦德银行(SantanderBank)、VTB银行和ING银行等。攻击者通过非官方应用商店或直接分享APK安装文件的方式进行传播。

Zimperium已定位了超过70个用于支持这些攻击活动的命令与控制(C2)服务器和应用分发中心,以及数十个用于窃取数据和协调行动的Telegram频道。